В наше современное время, в период высокого развития информационных технологий, зачастую встает вопрос о способах и принципиальной возможности защиты важных информационных ресурсов от внешних и внутренних угроз. Обычно для защиты инфраструктур применяются такие средства, как антивирусы, сетевые экраны, песочницы, средства мониторинга сетей и другие, которые крайне важны при формировании надежной системы информационной безопасности. Но растут технологии, растут и знания, и обычно этих средств недостаточно для полноценной защиты. Пользователей всей системы можно разделить на две области, те, кто имеет ограниченный доступ, и привилегированные пользователи, те, у кого доступ к системе с очень широкими полномочиями. Например, root в Unix или Administrator в Windows. То есть, это такие учетные записи, используя которые можно сделать с системой или устройством все, что угодно. Защищать такие учетные записи администраторов и других привилегированных пользователей необходимо не только внутри локальных сетей, но и при работе в облачных решениях. Кроме сотрудников организаций, администраторов и разработчиков, часто с привилегированными правами в информационных системах предприятий могут работать сторонние организации. В таком случае критически важной информацией могут завладеть конкуренты или мошенники. Поэтому в данной статье будут рассмотрены варианты защиты и контроля таких пользователей.

Система контроля действий привилегированных пользователей, известная как Privilege Access Management (PAM) предназначена для обеспечения безопасности высококритичных активов в корпоративной сети клиента при организации доступа разработчиков и администраторов, в том числе сторонних организаций, для выполнения работ по сопровождению и администрированию.

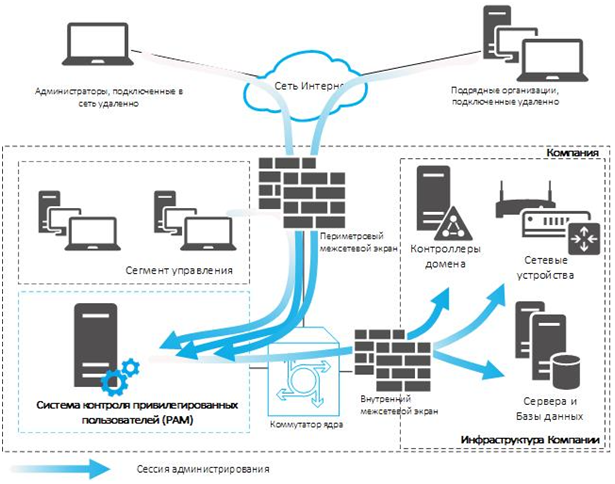

РАМ состоит из технологий и процессов, которые управляют доступом пользователей с административными правами к целевым системам компании (см. рис. 1). Привилегированные пользователи зачастую имеют полный доступ к критически важным система, что позволяет им:

- изменять настройки системы;

- удалять и создавать различные учетные записи;

- удалять или изменять конфиденциальные данные;

- устанавливать вредоносное ПО.

Рисунок 1. Система РАМ

Сложность контроля привилегированных пользователей состоит в том, что эти пользователи являются сотрудниками компании.

Одним из вариантов уменьшения риска нарушения конфиденциальности данных является использование системы РАМ. Данная система контроля за действиями привилегированных пользователей решает следующие задачи:

- исключение возможности прямого доступа администраторов к информационным ресурсам;

- создание детальных политик доступа привилегированных пользователей;

- управление паролями привилегированных пользователей;

- применение криптографических методов защиты информации для защиты сетевой сессии при удаленном доступе

- полная и детальная регистрация действий таких пользователей;

- запрет на модификацию и/или удаление журналов аудита и видеоархива РАМ от имени учетных записей привилегированных пользователей;

- защищенное хранение видеоархива и текстового лога действий привилегированных пользователей.

Выше перечислены самые основные задачи, которые решает данная система. Для получения доступа к целевой системе, пользователи должны первоначально подключиться к системе PAM. Подключение пользователей осуществляется при помощи веб-интерфейса данной системы. Аутентификация в интерфейсе системы PAM осуществляется с помощью встроенных или доменных учетных записей (интеграция с Active Directоry), также поддерживается двухфакторная аутентификация с помощью аппаратных токенов. После прохождения процедуры авторизации в системе PAM пользователь может осуществить подключение к целевой системе, которая настроена в системе PAM в соответствии с политикой безопасности.

Открываемые сессии привилегированных пользователей отслеживаются в режиме реального времени. Администратор безопасности может контролировать действия пользователей и при необходимости принудительно разрывать соединения в любой момент. Все действия, выполняемые по протоколам RDP, SSH и Telnet, записываются как видеозаписи или текстовые трансляции (только для SSH и RDP), которые в последствии могут быть просмотрены администратором безопасности.

Результат внедрения продуктов компании не ограничивается только решением отдельных задач информационной безопасности. Программные комплексы обеспечивают выполнение требований регуляторов и реализацию соответствия нормативным документам (ГОСТ, ФСТЭК и др.), а также включены в Реестр отечественного ПО, что имеет важное значение для реализации требований программы импортозамещения в РФ. ПО внедрено на территории РФ и стран СНГ в десятках компаний разного масштаба, а также в странах Европы и Азии.

Список литературы

- Катасонов А. И., Цветков А. Ю. АНАЛИЗ МЕХАНИЗМОВ РАЗГРАНИЧЕНИЯ ДОСТУПА В СИСТЕМАХ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ //Актуальные проблемы инфотелекоммуникаций в науке и образовании (АПИНО 2020). – 2020. – С. 563-568.

- Казанцев А. А. и др. Создание и управление Security Operations Center для эффективного применения в реальных условиях //Актуальные проблемы инфотелекоммуникаций в науке и образовании (АПИНО 2019). – 2019. – С. 590-595.

- Волкогонов В. Н., Гельфанд А. М., Деревянко В. С. Актуальность автоматизированных систем управления //Актуальные проблемы инфотелекоммуникаций в науке и образовании (АПИНО 2019). – 2019. – С. 262-266.

- Волкогонов В. Н. и др. Применение физически не клонируемых функций для выполнения аутентификации в среде интернета вещей //Актуальные проблемы инфотелекоммуникаций в науке и образовании. – 2021. – С. 409-414.

- Рузманов Е. Ю., Красов А. В., Цветков А. Ю. СРАВНЕНИЕ МОДЕЛЕЙ РАЗГРАНИЧЕНИЯ ПРАВ ДОСТУПА НА ОСНОВЕ АТРИБУТОВ И РОЛЕЙ //Безопасность в профессиональной деятельности. – 2021. – С. 227-232.