Локальная вычислительная сеть (ЛВС), обеспечивающая функционирование автоматизированной системы управления технологическим процессом (АСУ ТП) любого промышленного предприятия, является одним из уязвимых элементов с точки зрения информационной безопасности. Это обусловлено тем фактом, что чаще всего при их развертывании думали более о надежности её функционирования, чем об обеспечении должного уровня защиты. Однако возникновение угроз и атак в данной сфере опасно, так как может привести не только к финансовым потерям, но и к человеческим жертвам, а также авариям и катастрофам различного масштаба.

Особую актуальность вопросы обеспечения информационной безопасности АСУ ТП в целом получили после возникновения инцидента с компьютерными вирусами Stuxnet, Duqu и Flame, которые атаковали большое число различных промышленных объектов по всему миру.

С учетом того факта, что для каждой АСУ ТП характерно индивидуальное построение внутренней структуры, было официально признано, что несанкционированный доступ был получен командой хорошо подготовленных специалистов, которые имели прямой, либо косвенный доступ к внутренней сети предприятий.

Это заставило говорить о том, что стандартные методики обеспечения информационной безопасности ЛВС АСУ устаревают и требуют новых подходов, которые позволили бы более оперативно реагировать на возникающие ошибки и отклонения, которые представляют собой угрозы информационной безопасности. Одним из таких инструментов были признаны нейронные сети.

Говоря об использовании нейронных сетей в системах обнаружения вторжений, следует выделить две наиболее распространенных реализации. Согласно первой осуществляется внедрение нейронной сети в состав некоторой экспертной системы. Причем в данном случае сеть используется не для замены существующих компонентов статистического анализа, а как инструмент фильтрации входящей информации с целью анализа и выявления подозрительного трафика. В случае выявления подозрительного трафика он будет передан для анализа экспертной системы. За счет подобной реализации достигается существенный рост эффективности функционирования экспертной системы, так как уменьшается число ложных срабатываний. А за счет применения оценки вероятности возникновения атаки для каждого события, для нейронной сети может быть задан некоторый минимальный порог, превышение которого будет использовано для передачи указанного события в экспертную систему для дальнейшей оценки. Далее необходимо указать на еще один плюс использования подобной конфигурации – за счет того, что в экспертную систему поступают события, которые уже были идентифицированы как подозрительные, для данной системы может быть увеличен уровень чувствительности. Данная связка является актуальной для предприятий, которые уже имеют экспертную систему и хотят усовершенствовать её, ведь в данном случае потребуется лишь инвестировать во внедрение в состав экспертной системы нейронной сети. Однако для данного метода существуют недостатки, связанные с необходимостью постоянного обновления базы знаний экспертной системы, так как в противном случае все подозрительные события, которые не входят в состав базы знаний, будут попросту пропущены.

Согласно второму методу нейронная сеть используется в роли самостоятельной системы обнаружения вторжений. В данном случае нейронной сетью выполняется обработка сетевого трафика, на основании анализа которого получается информация о наличии аномального поведения или вторжения. В случае обнаружения одного из указанных событий, сведения о нем будут либо отправлены администратору безопасности, либо система самостоятельно будет реагировать на данное событие. Данный подход подразумевает наличие более высокой скорости обнаружения аномальных событий в локальной сети АСУ, если сравнивать с работой нейронной сети в составе экспертной системы. Это обусловлено задействованием в процессе анализа только одной составляющей – непосредственно нейронной сети. Причем подобная конфигурация позволяет наращивать эффективность за счет изучения нейронной сетью новых признаков аномального поведения в ЛВС АСУ. Это позволит получать автоматическое пополнение базы знаний самой нейронной сетью.

В рамках функционирования ЛВС АСУ может быть представлено большое количество различных действий на возникновение сетевой атаки, однако все они требуют точной и оперативной идентификации атак. Классификация сетевых атак подразделяет их на аномалии и злоупотребления. Обнаружение аномалии подразумевает выявление деятельности, имеющей отличие от установленных шаблонов поведения пользователей и сервисов в ЛВС. Для осуществления подобного анализа должна быть построена и реализована база данных, в которой будут храниться профили типовой контролируемой деятельности.

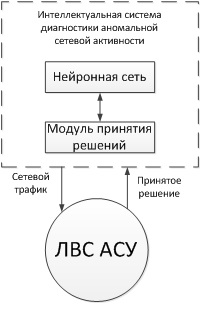

На рисунке 1 представлена схема реализации интеллектуальной системы диагностики аномальной сетевой активности с применением нейронных сетей.

Рисунок 1. Схема реализации интеллектуальной системы диагностики аномальной сетевой активности

с применением нейронных сетей

При использовании нейронной сети указанная база данных может быть сформирована самой сетью в автоматическом режиме на основании обучающей выборки. Для этого необходимо выполнить следующий ряд действий:

- выделить для проведения обучений нейронной сети отдельный сегмент ЛВС АСУ;

- произвести инсталляцию и настройку необходимого программного обеспечения;

- запустить процедуру мониторинга данного сегмента ЛВС в условиях нормальной сетевой активности;

- выполнить процедуру мониторинга выбранного сегмента ЛВС, осуществить симуляцию аномальной сетевой активности;

- выполнить обработку полученных данных для формирования обучающей выборки.

Формирование обучающей выборки следует начать с приведения всей полученной информации к форме, которая может быть использована нейронной сетью, т.е. к цифровой форме. При анализе сетевого трафика основными параметрами выступает тип анализируемого протокола, адрес и порт отправителя, адрес и порт получателя, а также размер пакета. В качестве выходного параметра используется признак активности сети. Для возможности восприятия данных параметров нейронной сети для каждого протокола необходимо назначить свой код в рамках системы мониторинга и анализа сетевой активности и назначить коды для признака сетевой активности, например, нормальная активность будет обозначена как ноль, а аномальная активность как единица.

В данном случае на основании выполненной выборки сеть получит сведения о нормальном и аномальном поведении в ЛВС АСУ и будет работать в составе системы обнаружения и анализа аномального поведения, с последующим принятием решения касаемо дальнейших действий для выявленного аномального поведения.

Все ранние подходы по построению системы обнаружения сетевых атак, а также несанкционированного доступа, использующие типовые механизмы реализации задач данного рода, имеют большое число недостатков, а также уязвимостей, что приводит к обходу злоумышленниками систем защиты. Для перехода к более совершенным инструментам обеспечения информационной безопасности сейчас активно применяется инструментарий нейронных сетей, позволяющий выполнять анализ не только существующих в базе угроз, но и анализировать новые угрозы. Особо актуально это для локальных вычислительных сетей АСУ промышленного предприятия, для доступа к которым злоумышленникам приходится применять самые разнообразные механизмы обхода систем защиты.

Осуществления перехода от операций по поиску сигнатур атаки к выполнению анализа аномального поведения, а также предпосылок возникновения угрозы на основании нейронных сетей позволит существенно увеличить качество работы системы обеспечения информационной безопасности сети и добиться существенного снижения имеющейся ранее разницы между развитием системы защиты и механизмами осуществления атаки. При этом еще одним из преимуществ данного варианта защиты является наличие самостоятельного обучения у нейронных сетей, что предоставит для системы защиты возможность реагировать на большинство новых механизмов осуществления атак.

Список литературы

- Галушкин, А.И. Нейронные сети: основы теории / А.И. Галушкин. – М.: Горячая линия-Телеком, 2017. – 496 с.

- Лукацкий, А.А. Машинное обучение и информационная безопасность – IT-Manager, 2018. – № 10.

- Мельник, О.Н. Безопасность АСУ ТП: комплексный подход / О.Н. Мельник. – IT-Manager, 2020 – № 07.

- Прорывные технологии в кибербезопасности – IT-Manager, 2019. – № 10.

- Самарин, В.И. Перспективы нейронных сетей как интеллектуальных средств защиты информации / В.И. Самарин, С.Ж. Симаворян, А.Р. Симонян, Е.И. Улитина – AMERICAN SCIENTIFIC JOURNAL, 2017 – №16.