Введение. На сегодняшний день защита информации становится одной из приоритетных задач в сфере кибербезопасности. Пентест, или тестирование на проникновение, играет ключевую роль в обеспечении безопасности информационных систем, позволяя выявлять уязвимости до того, как ими смогут воспользоваться злоумышленники. Выбор эффективного инструментария для пентеста имеет первостепенное значение для успешного выявления и устранения потенциальных угроз. Целью работы является анализ критериев выбора инструментов для пентеста и обзор ключевых характеристик, на которые следует обратить внимание при выборе специализированного программного обеспечения для пентеста.

Существует множество различных инструментов, предназначенных для проведения пентеста, каждый из которых обладает своими особенностями и функциональными возможностями. Правильный выбор инструмента имеет ключевое значение для успешного проведения тестирования и повышения уровня защиты информационных систем. Оптимизация процесса тестирования позволяет повысить точность выявления уязвимостей и ускорить процесс их устранения.

При выборе программного обеспечения для пентеста учитываются качества, включающие точность обнаружения уязвимостей, производительность, удобство использования, надежность и возможности интеграции с другими инструментами и системами. С управленческой точки зрения важно, чтобы инструмент был доступным по цене, надежным и простым в освоении. С технической точки зрения наиболее значимыми характеристиками являются полнота и точность получаемых данных, возможность автоматизации процессов, функция создания отчетов и журналов, а также общая эффективность инструмента.

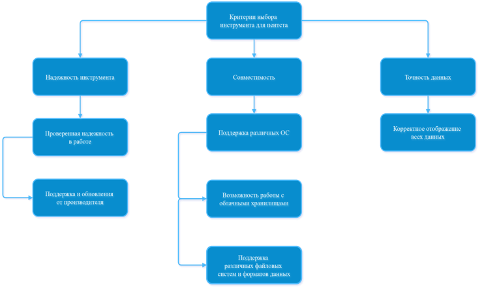

Важно учитывать необходимые критерии при выборе подходящего инструмента (см. рисунок 1).

Рисунок 1 – Критерии выбора инструмента для пентеста.

Первоначальный критерий - надежность инструмента. Он должен быть проверен и надежен в работе, чтобы исключить возможность ошибок или потерю данных при проведении тестирования. Рекомендуется выбирать инструменты, которые уже доказали свою эффективность и имеют положительные отзывы от других специалистов в области информационной безопасности. Наряду с этим стоит обратить внимание на поддержку и обновления от производителя.

Совместимость с различными операционными системами и форматами файлов обеспечивает возможность работы с различными устройствами и источниками данных. Это включает поддержку различных операционных систем, возможность работы с облачными хранилищами, а также поддержку различных файловых систем и форматов данных.

Под точностью данных подразумевается корректное отображение всех данных, включая метаданные, без потери информации. Также важно учитывать возможность верификации данных с помощью хеш-сумм. Функция создания файлов журналов должна детально регистрировать действия пользователя с фиксацией времени, даты, имени пользователя. Также должна присутствовать возможность поиска и фильтрации записей в истории действий.

Интуитивно простой и понятный интерфейс, который позволяет даже начинающим пользователям быстро освоить его функции, является положительным критерием в выборе инструмента для пентеста. Максимально эффективно пользователям помогут доступные подробные онлайн-документации и справки, а также наличие видеоуроков. Производительность инструмента должна быть на высоком уровне, обеспечивая быстрое и эффективное выполнение задач. Надежность также важна, чтобы инструмент не подводил в критические моменты.

Наконец, инструмент должен поддерживать интеграцию с другими системами и инструментами, а также иметь возможность автоматизации процессов. Соотношение стоимости и функциональности также является важным фактором при выборе инструмента для пентеста.

Далее разберем критерии на основе инструментов для пентеста и сравним их преимущества и недостатки.

- Metasploit – мощный инструмент для тестирования на проникновение (пентеста), который широко используется в сообществе информационной безопасности. Он предоставляет обширный набор инструментов для проверки безопасности систем, включая эксплойты, payload'ы и возможности обнаружения уязвимостей. Важным критерием при выборе Metasploit в качестве инструмента для пентеста является его способность к адаптации и расширяемости благодаря открытой архитектуре и поддержке сообщества.

- Nmap – еще один ключевой инструмент для сканирования сети и обнаружения устройств и сервисов. Он позволяет анализировать сетевые хосты, определять открытые порты, исследовать операционные системы и идентифицировать службы, работающие на удаленных системах. Отличительной чертой Nmap является его гибкость и многофункциональность, что делает его неотъемлемым инструментом для проведения пентеста и анализа сетевой безопасности.

- Burp Suite – комплексное приложение для тестирования веб-приложений, включающее в себя множество инструментов, таких как прокси-сервер, сканер уязвимостей, инструменты перехвата запросов и многое другое. Он позволяет обнаруживать и эксплуатировать уязвимости в веб-приложениях, а также проводить анализ безопасности трафика. Burp Suite отличается высокой эффективностью, интуитивно понятным интерфейсом и широкими возможностями настройки, что делает его предпочтительным выбором для специалистов по информационной безопасности.

- Wireshark – инструмент для анализа сетевого трафика, который позволяет захватывать и анализировать данные, передаваемые по сети. Он обеспечивает подробную информацию о сетевых протоколах, пакетах данных и трафике, что делает его необходимым инструментом для обнаружения аномалий, отладки сетевых проблем и проведения анализа безопасности. Wireshark также обладает гибкими возможностями фильтрации и анализа, что делает его незаменимым инструментом для пентеста и обеспечения безопасности сети.

Основные факторы, которые следует учитывать при выборе инструментов для проведения пентеста, а также наличие соответствующего функционала представлены в таблице 1.

Таблица 1 - Сравнение функций инструментария для пентеста.

|

Функциональные возможности и функции |

Metasploit |

Nmap |

Burp Suite |

Wireshark |

|

Операционная система (Mac, Windows, Linux) |

√

|

√

|

√

|

√ |

|

Открытый исходный код |

√ |

√

|

|

√

|

|

Бесплатный |

√ |

√

|

|

√

|

|

Сканирование уязвимостей |

√ |

√ |

√ |

|

|

Эксплуатация уязвимостей |

√

|

|

|

|

|

Анализ сетевого трафика |

|

√ |

√ |

√ |

|

Интеграция с другими инструментами |

√

|

√

|

√

|

√

|

|

Удаленное выполнение команд |

√

|

|

|

|

|

Генерация отчетов |

√

|

|

√

|

√

|

|

Графический интерфейс |

|

√ |

√ |

√ |

|

Скриптовый язык |

√

|

|

√

|

|

|

Поддержка плагинов |

√

|

|

√

|

√

|

|

Автоматизация процессов |

√ |

√ |

√

|

√ |

|

Аутентификация |

|

|

√ |

|

|

Шифрование данных |

√ |

|

√ |

√ |

Этот материал представляет собой ценный ресурс для специалистов в сфере информационной безопасности, а также для исследователей, разрабатывающих новые методы анализа цифровых данных. Уточнение критериев необходимо в зависимости от специализации (например, компьютерная, сетевая, мобильная криминалистика), конкретных задач и условий использования (включая бюджет, доступ к ресурсам и техническую экспертизу). Обоснование критериев поможет обеспечить объективность и прозрачность процесса выбора инструмента, сопоставить различные варианты на основе унифицированных критериев и принять обоснованное решение относительно наиболее подходящего инструмента для решения конкретных задач.

Список литературы

- Бирюков А.А. Информационная безопасность: защита и нападение. - М.: ДМК Пресс, 2012. – 474 с.

- Высочина О.С., Шматков С.И., Салман Амер Мухсин. Анализ систем мониторинга телекоммуникационных сетей // Радиоэлектроника, информатика, управлшня, 2010. № 2. С. – 139-142 с.

- Евстафьев Г.А. Сравнительный анализ существующих решений управления рисками ИБ // Неделя науки. - Таганрог: Изд-во ТТИ ЮФУ, 2008. - C. 360-363

- Тумоян Е.П., Кавчук Д.А. Метод оптимизации автоматической проверки уязвимостей удаленных информационных систем // Безопасность информационных технологий. - 2013. - № 1. - С. – 25-30 с.

- Эриксон Дж. Хакинг - искусство эксплойта, 2-е издание. М.: High tech, 2009. 510 c.