С момента своего создания персональные компьютеры пережили большие изменения: произошёл переход от огромных и дорогостоящих машин к маленьким доступным устройствам, которые вместе создают систему, обеспечивающую доступ к устройствам хранения данных, а также к ресурсам вычисления - системе облачных вычислений.

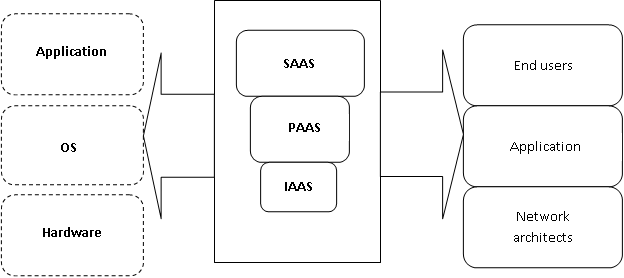

Различают три уровня облачных вычислений (рис.1):

- Инфраструктура как услуга (IaaS);

- Платформа как услуга (PaaS);

- Программное обеспечение как услуга (SaaS).

Рисунок 1 – Три уровня облачных вычислений

На рисунке 1 представлена в общем виде схема типов облачных сервисов, указанных выше. В левой части рисунка показаны вычислительные ресурсы, которые необходимы для предоставления соответствующих услуг. В правой части рисунка показаны целевые группы, которые предоставляют облачные сервисы.

Остановимся подробнее на каждом из уровней облачных вычислений:

Модель 1 - Инфраструктура как услуга (IaaS). Клиент самостоятельно может управлять и создавать ресурсы обработки: например, создавать виртуальные сети, добавлять виртуальные машины, устанавливать необходимое прикладное программное обеспечение и операционные системы. Известные IaaS-решения: Microsoft Azure; DigitalOcean.

Модель 2 - Платформа как услуга (PaaS). В указанной модели клиент получает от поставщика облачных услуг доступ к операционным системам, системам управления базами данных, средствам изобретения и тестирования. Таким образом, поставщик управляет всей инфраструктурой (компьютерными сетями, серверами и системами хранения), а пользователь может сам образовывать, тестировать и запускать программное обеспечение. Известные PaaS-решения: Google App Engine; VMWare (Cloud Foundry); Windows Azure.

Модель 3 - Программное обеспечение как услуга (SaaS). В SaaS поставщик предоставляет клиенту готовое программное обеспечение. Все сведения лежат в облаке, и клиенту нужен только веб-браузер, чтобы получить доступ к ним. Известные SaaS-решения: Google Apps, Facebook и Microsoft Office.

Работа киберпреступников в последнее время показала немалую уязвимость в облачных технологиях, и это не могло оставить без внимания руководство IT-Служб в различных государствах. Несмотря на подъём киберпреступности во время пандемии во всех областях электронного пространства, IT-специалисты все больше встревожены безопасностью облачных сред и выделяют целый ряд недостатков, возникающий в облачных вычислениях.

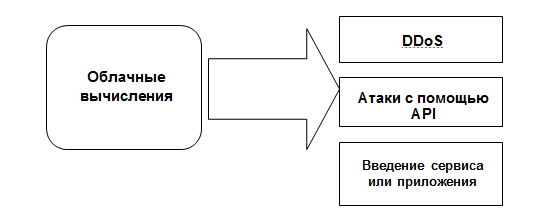

Перечень проблем безопасности в облачных вычислениях (рис.2):

Рисунок 2 – Виды проблем безопасности в облачных вычислениях

Рассмотрим подробно каждую проблему:

DDoS — данный вид атаки, делает ресурсы облака закрытыми в течение неопределённого периода времени, заполняя его ненужным трафиком. Правонарушитель, проводящий эту атаку, имеет две цели. Во-первых, израсходовать ресурсы ПК (время процессора и тд.), чтобы сделать так, чтобы облачное хранилище стало недоступным для пользователей. Во-вторых, остаться необнаруженным; к примеру, сформировать значительную категорию разведчиков с целью пуска атаки и смоделировать легитимный трафик интернет-службы. При DDoS-нападении злоумышленник, как правило, скрывает, либо «подделывает» IP-адреса заголовка пакета, для того чтобы закрыть собственную личность от пользователя. Это весьма усложняет наблюдение ключа атаки.

Атаки с помощью API - API-интерфейсы функционируют как интерфейсы среди интернет – провайдеров и заказчиков облака, где защищенность облачный вычислений в значительной степени находится в зависимости от безопасности API-интерфейсов. Таким образом, необходима мощная система контролирования допуска API.

Есть атаки, с поддержкой которых допустимо введение сервиса или приложения в систему облака, которые могут нанести вред. Для того чтобы выполнить эту атаку правонарушитель обязан сформировать личный образец вредоносного ПО и добавить его в систему облака. Затем правонарушителю необходимо обмануть систему облака, для того, чтобы вредоносное ПО было допустимым образцом. В лучшем случае простые пользователи имеют все шансы сделать запрос образца, и это приведет к её выполнению.

В соответствии с опубликованным отчётом CSA (Cloud Security Alliance) за 2019 год, одной из главных опасностей облачных вычислений являются внутренние атаки. Подобным способом, поставщики облачных услуг обязаны гарантировать осуществление проверок анкетных сведений работников, обладающих материальным допуском к серверам в центре обрабатывания сведений. Помимо этого, центры обработки сведений необходимо регулярно проверять на предмет сомнительной деятельности. В целях экономии ресурсов, уменьшения расходов и укрепления производительности поставщики облачных услуг зачастую сохраняют сведения некоторых покупателей на одном сервере. В итоге появляется возможность, что индивидуальные сведения первого пользователя могут быть просмотрены другими пользователями (допустимо, в том числе и соперниками). Чтобы выйти из такой ситуации, поставщики облачных услуг обязаны гарантировать соответствующую изоляцию сведений и логичное распределение хранилища. Широкое применение виртуализации при осуществлении инфраструктуры облака формирует определённые проблемы безопасности для покупателей, либо нанимателей доступной облачной службы. Виртуализация меняет взаимоотношения среди ОС и базисным оснащением – будь то расчеты, база, либо даже сеть. Это внедряет дополнительный уровень - виртуализацию, которая самостоятельно обязана быть настроена без каких-либо ошибок.

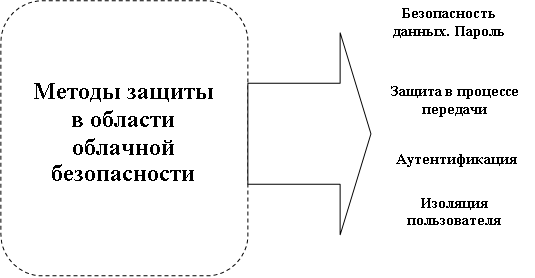

Cloud Security Alliance (CSA) опубликовал наиболее эффективные методы защиты в области облачной безопасности (рис.3).

Рисунок 3 - Методы защиты в области облачной безопасности

Дополнительно можно выделить другие методы защиты облачных данных:

1. Мониторинг всей IT-инфраструктуры;

2. Настройка выбора ближайшего по всем критериям облачного шлюза для потребителя;

3. Своевременное реагирование на инциденты безопасности;

4. Резервное копирование.

Безусловно, важным элементом защиты облачных данных как на этапе хранения, так и на этапе передачи является построение системы шифрования внутри облачной среды. Таким образом, шифрование помогает свести к минимуму риск утечки конфиденциальных данных.

Лишь фундаментальный и всесторонний анализ рисков поможет разработать эффективные меры по защите информации облачных вычислений.

Можно выделить как организационные риски, так и технические. К организационным рискам следует отнести зависимость от поставщика услуг, необходимость отслеживать динамичность требований и др. Технические риски – конфликт используемых разработок, нарушение изоляции данных, сбой в передаче данных и др.

В целом можно отметить рост интереса к использованию систем облачных вычислений. Наряду с увеличением популярности использования облачных технологий можно отметить и значительный рост количества внешних атак, ведущих к значительным затратам. Именно поэтому важно уделять внимание проблеме безопасности пользовательских данных и совершенствовать процедуры противодействия сетевым атакам. Предотвращение распределенных сетевых атак на облачные вычисления позволит повысить популярность и доверие к облачным средам.

Список литературы

- Джордж Риз. Облачные Вычисления. – Пер. с англ. — СПб.: БХВ-Петербург, 2011. — 288 с.

- Королёва, В. А. Инновационные технологии современного офиса (Облачные вычисления) учеб. Пособие / В. А. Королёва; Санкт-Петербургский филиал Нац. исслед. ун-та «Высшая школа экономики». — СПб.: Отдел оперативной полиграфии НИУ ВШЭ — Санкт-Петербург, 2012. — 88,[2] с.