В современном мире, когда научно-техническое развитие не стоит на месте и постоянно развивается, а количество используемой техники: компьютеры, смартфоны, ноутбуки непрерывно растет, то возникает необходимость передавать информацию между устройствами. Для этого придумали и разработали USB-флешки, которые вставляешь в USB-порт устройства и переносишь необходимую информацию. Но что делать, если объем информации большой, а этих устройств не два и не три, а множество. В таком случае перенос информации будет проводиться очень продолжительное время. Раньше этот вопрос решали концентраторы, но в настоящее время они почти не используются, так как им на замену пришли более интеллектуальные устройства – сетевые коммутаторы.

Сетевой коммутатор, как уже понятно из введения – это устройства, которые объединяют несколько компьютеров между собой в сеть и играют в ней роль ядра. У различных производителей принцип работы коммутатора будет одинаковым, единственно, подключение компьютеров к одной сети будет несколько отличаться, из-за различий в командах [1].

Принцип работы коммутатора одновременно прост и сложен, он получает данные от обращающихся к нему устройств и постепенно заполняет таблицу коммутации их MAC-адресами. При последующих обращениях коммутатор считывает адрес устройства-отправителя, анализирует таблицу коммутации и определяет по ней, куда пересылать данные. Если к коммутатору подключить новое устройство, то он будет отправлять данные на все устройства, кроме устройства-отправителя. После получения, это устройство, его MAC-адрес вписывается в таблицу. В дальнейшем, когда новое устройство записано, то коммутатор отправлять данные на все устройства уже не будет, чтобы дополнительно не нагружать сеть. Это принцип неуправляемого коммутатора, который работает на втором (канальном) уровне OSI. Также существует более современные модели, которые работают на третьем и четверном уровнях [1, 2].

Когда речь идет про сеть, то в голове сразу возникает вопрос о безопасности передачи данных в этой сети. С этой задачей хорошо справляется протокол SSH (Secure Shell — защищённая оболочка) – это протокол прикладного уровня для удаленного обмена данными между устройствами. Этот протокол предусматривает наличие двух ключей: приватного и публичного. Публичный ключ выступает в роли шифратора, с помощью него мы шифруем отправляемые данные, а приватный ключ – дешифратора. Соответственно без приватного ключа открыть отправляемый файл не получится [3]. В этой работе рассмотрим, как подключать протокол SSH на коммутаторах. Для примера были выбраны следующие коммутаторы: Cisco Catalyct 2960 Series, Eltex MES1428, Mikrotik Сloud Router Switch CRS326-24G-2S+RM, в таблице 1 приведен функционал этих коммутаторов, а также их отличия друг от друга [4-6].

Таблица 1.

Функционал SSH у различных коммутаторов

|

Функция |

Cisco Catalyct 2960 Series |

Eltex MES1428 |

Mikrotik Сloud Router Switch CRS326-24G-2S+RM |

|

Удаленная конфигурация устройства через SSH |

+ |

+ |

+ |

|

Возможность задавать IP-адрес SSH-сервера и TCP-порт, используемый SSH-сервером. |

+ |

+ |

+ |

|

Выбор типа аутентификации по протоколу SSH |

+ |

+ |

+ |

|

Выбор шрифта аутентификации по протоколу SSH |

- |

+ |

- |

|

Генерация пару ключей RSA |

+ |

+ |

+ |

|

Возможность просматривать конфигурацию SSH-сервер |

+ |

+ |

+ |

|

Генерация отладочных сообщений |

+ |

+ |

+ |

|

Поддерживание версии SSHv1 |

+ |

- |

- |

|

Поддерживание версии SSHv2 |

+ |

+ |

+ |

|

Поддерживает работу с IPv4, IPv6 |

+ |

+ |

+ |

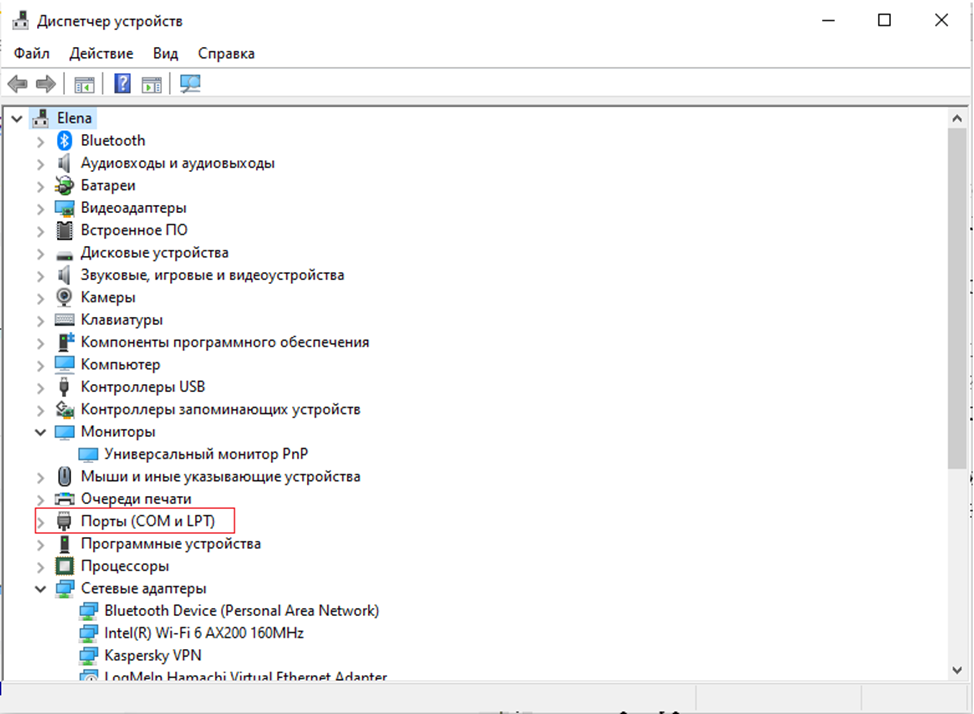

Приступим к настройке, все коммутаторы будут настроены с помощью приложения PuTTY (для Mikrotik будут дополнительно использоваться Winbox и Eltex) после подключения коммутатора нужно зайти в него, выставить режим Serial и в “Последовательную линию” вписываем порт, который можно посмотреть в “Диспетчере устройств” рисунок 1.

Рисунок 1. Диспетчер устройств

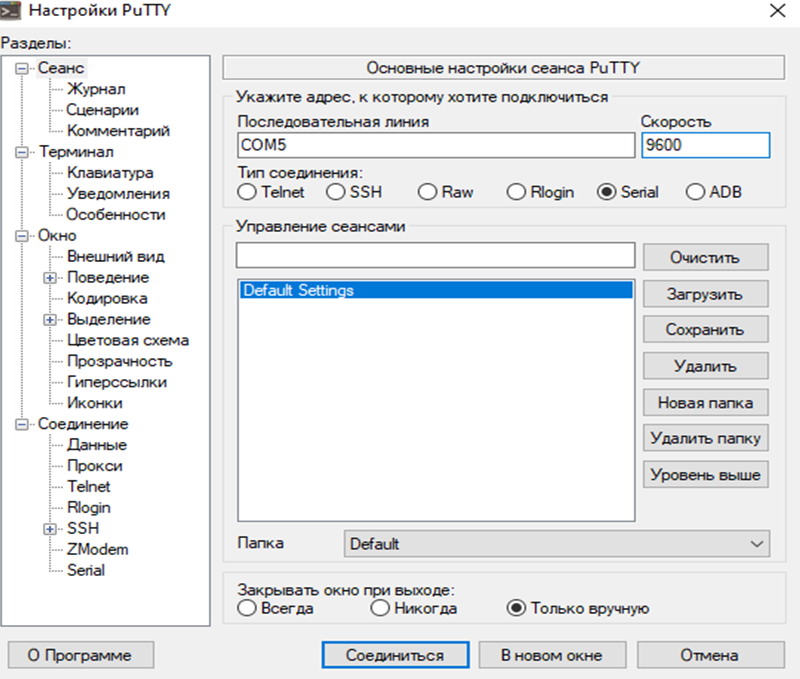

В нашем случае это порт COM5. Дальше пишем скорость, для Cisco она составляет – 9600 рисунок 2.

Рисунок 2. Настройка приложения PuTTY для входа в консоль для коммутатора Cisco

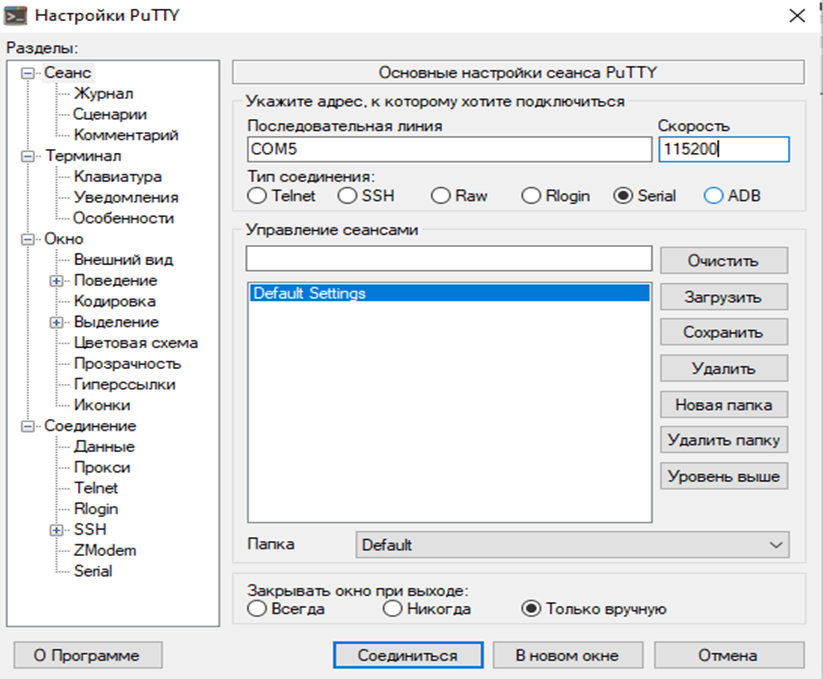

Для MIkrotik и Eltex скорость – 115200, после нажимаем “Соединиться” и попадаем в консоль коммутатора рисунок 3.

Рисунок 3. Настройка приложения PuTTY для входа в консоль для коммутаторов Mikrotik и Eltex

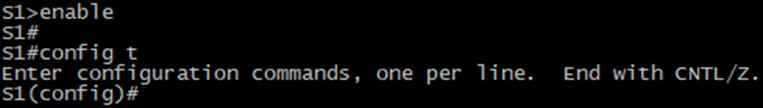

Начнем с Cisco. Для подключения режима необходимо подключить RJ-45 в порт Console для того, что вписывать команды в консоль. Пишем в консоль “enable”, чтобы перейти в привилегированный режим EXEC, если ранее коммутатор уже настраивался, то нужно написать пароль. И заходим в конфиг, прописывая команду “config t”:

Рисунок 4. Вход в конфиг

Дальше для этого коммутатора установим доменное имя domain с помощью команды “ip domain-name domain”:

![]()

Рисунок 5. Установление доменного имени domain

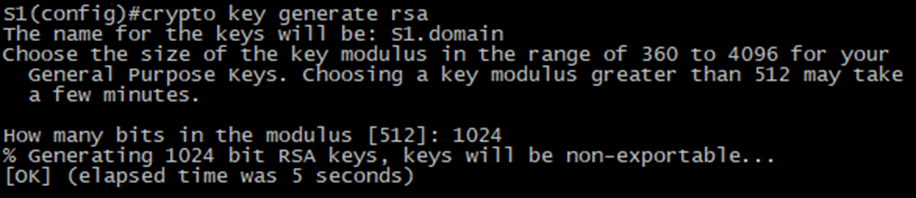

Создаем приватный и публичный ключи используя команду “crypto key generate rsa”:

Рисунок 6. Создание публичного и приватного ключей

Добавим пользователя с наивысшим уровнем привилегий (15) “username admin privilege 15 secret letmein” и поставим пароль – letmein:

![]()

Рисунок 7. Создание пользователя с наивысшим уровнем привилегий

По команде line vty 0 15:

![]()

Рисунок 8. Установление 16 виртуальных терминалов/линий

Далее устанавливается 16 виртуальных терминалов/линий, которые будут использоваться для удаленного подключения к устройству.

Наконец, включаем ssh с помощью команды “transport input ssh”:

![]()

Рисунок 9. Включение SSH на линиях VTY

В данном случае на линиях VTY будет использоваться только SSH подключение.

На этом этапе SSH уже работает и готов к использованию. Дополнительно с этим необходимо настроить сеть, для того чтобы все работало. Чтобы убедиться, что SSH работает, можно использовать команду “show ip ssh”, где должно стоять” Enable”, это и свидетельствует о том, что установлен SSH протокол. Также команда выводит публичный ключ и другие сведения рисунок 10.

Рисунок 10. Статус и другие сведения о протоколе SSH

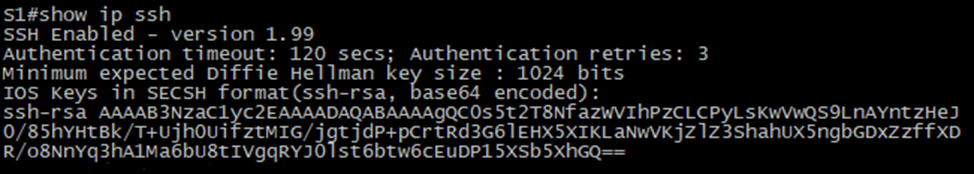

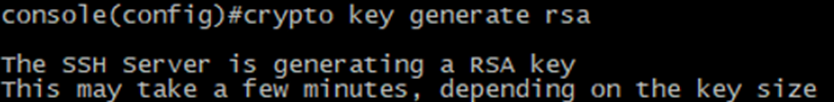

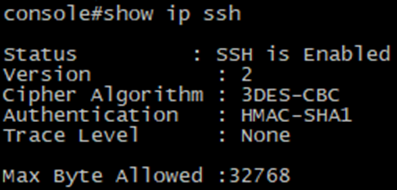

Настройка Eltex. Также подключаем RJ-45 в порт Console. Аналогично с Cisco заходим в консоль с помощью последовательного введения команд в консоль: “enable” – “config t”. После чего создаем публичный и приватный ключи с помощью команды “crypto key generate rsa”:

Рисунок 11. Создание приватного и публичного ключей

И включаем SSH с помощью команды “ssh enable”:

![]()

Рисунок 12. Включение протокола SSH

С помощью команды “show ip ssh” проверям статус протокола:

Рисунок 13. Проверка статуса SSH

Включение протокола SSH на Mikrotik. В этом случае нам показалось, что включение SSH через консоль более трудоемкое, поэтому был выбран другой способ.

Как и было сказано ранее, необходимо дополнительно установить приложения Winbox и PuTTYgen.

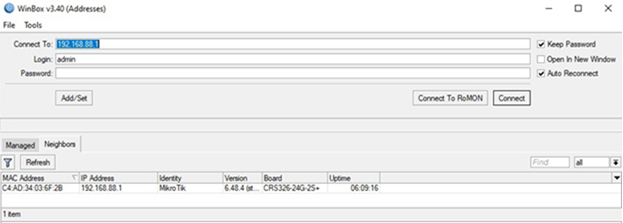

Рисунок 14. Приложение Winbox

Также для работы в первом приложении необходимо вставить кабель в один из портов коммутаторов и подключить в устройство, с которого будет производитья настройка, после чего открыть приложение Winbox и убедиться, что оно видит подключенное устройство.

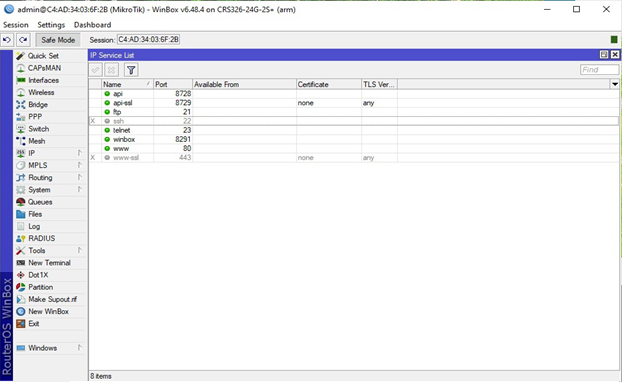

Записываем MAC-адрес в верхнюю строчку “Connect To” и нажимаем “Connect”. В появившемся окне нажимаем “IP” и “Services”, после чего высветится IP Service List.

Рисунок 15. IP Service List

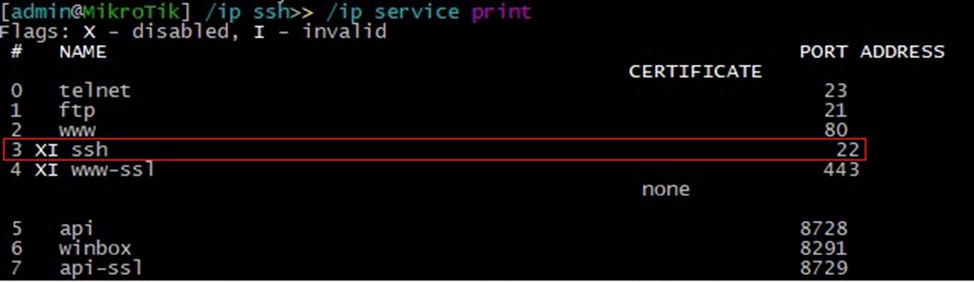

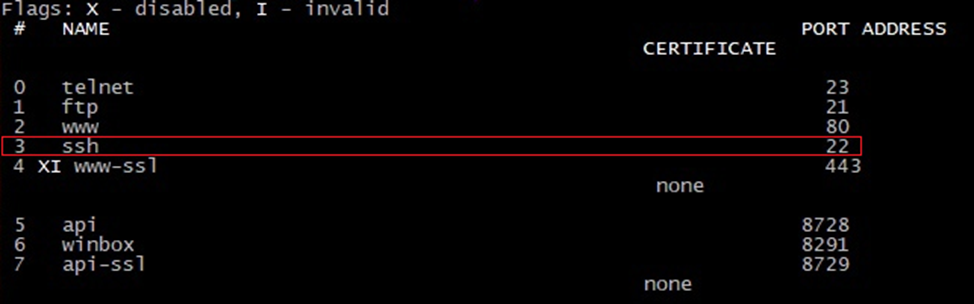

В этой вкладке видно, что SSH протокол выключен. Это можно проверить и в консоли, команда –“ /ip service print”:

Рисунок 16. Статус протокола SSH

На скриншоте видно, что SSH выключен, об этом говорят буквы X – disabled и I – invalid рисунок 16.

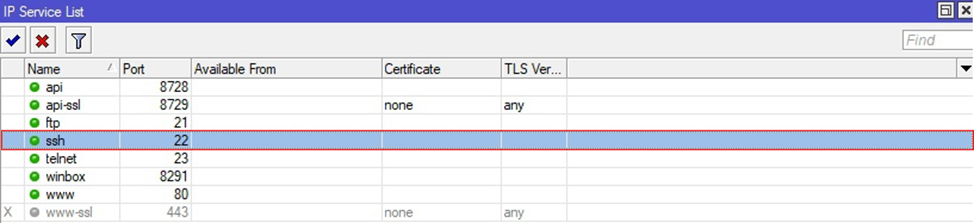

Для включения необходимо по ssh нажать правой кнопкой мыши и нажать “Enable”, тогда SSH режим будет активен – рисунок 17.

Рисунок 17. Активный протокол SSH

Также можно убедиться, что он включен, прописав к консоли команду “/ip service print” рисунок 18.

Рисунок 18. Статус протокола SSH

Теперь, когда SSH-режим включен остается только добавить ключи.

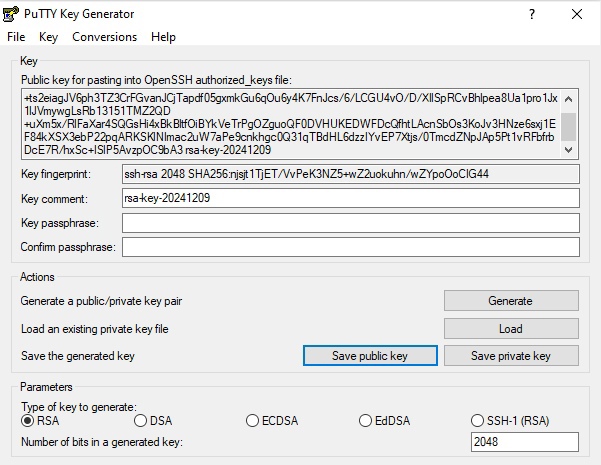

Для этого нам поможет приложение PuTTYgen, запускаем его, нажимаем кнопку “Generate” и получаем ключи рисунок 19.

Нажимаем на кнопку “Save private key” и сохраняем его в любом удобном месте, после чего нажимаем кнопку “Save public key” и также сохраняем его в формате PUB, для этого в конце названия дописываем “.pub”.

Рисунок 19. Создание публичного и приватного ключей

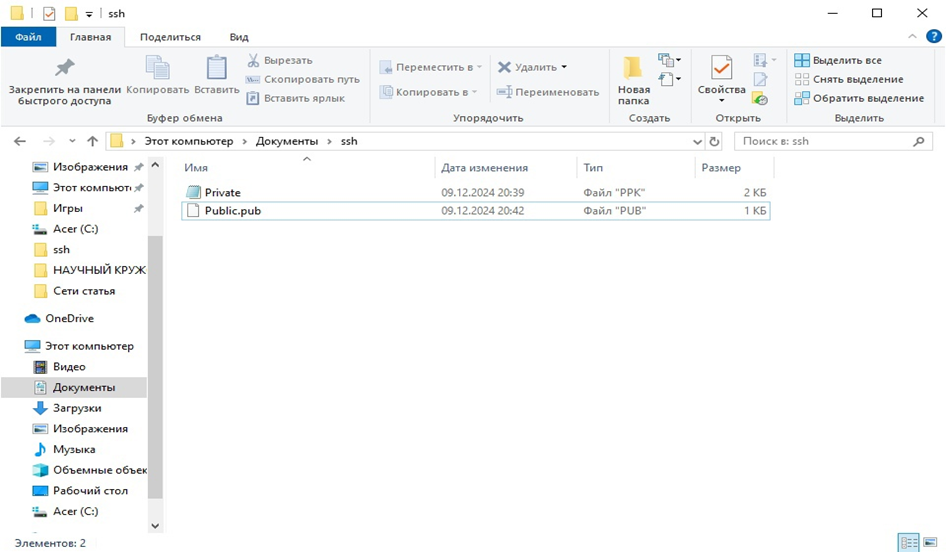

Рисунок 20. Созданные публичный и приватный ключи

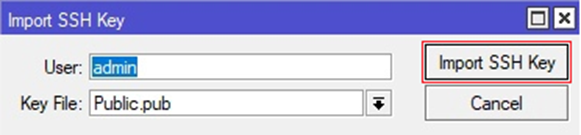

Во вкладке “Files” рисунок 21 добавляем публичный ключ. Далее заходим во вкладку System– Users и во вкладке SSH Keys нажимаем кнопку Import SSH Key рисунок 21.

Рисунок 21. Расположение вкладок "Files" (слева) и “System” (справа)

Теперь публичный ключ добавлен.

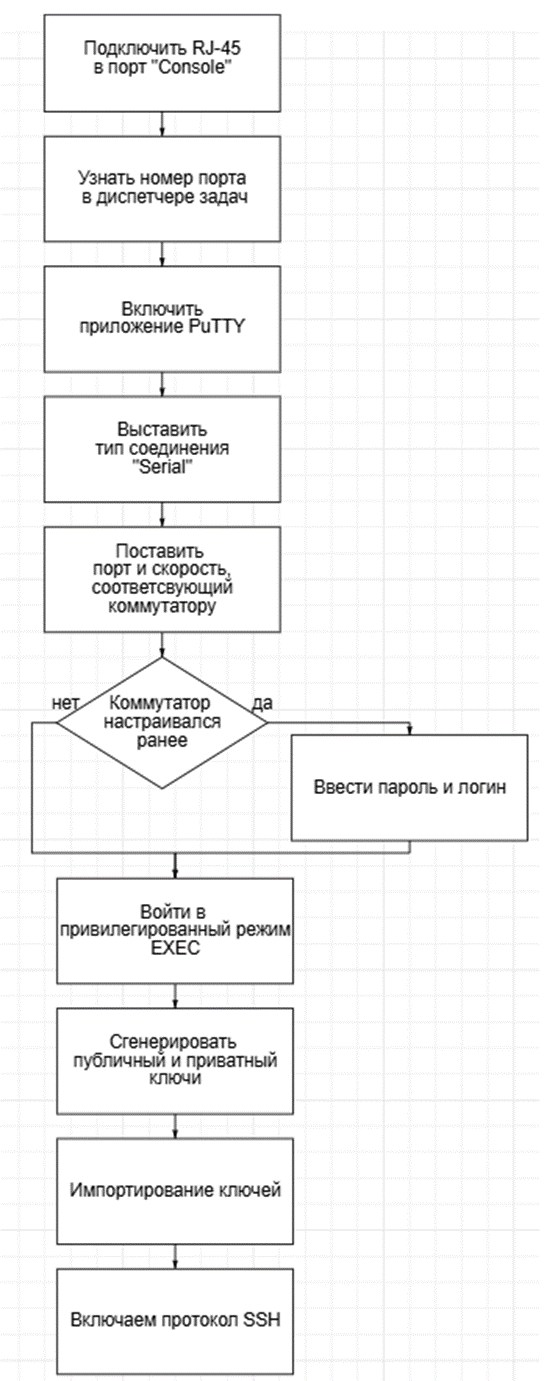

Рисунок 22. Импортирование публичного ключа

Настроив и подключив протокол SSH у различных коммутаторов, можно сравнить их процесс подключения. В основном процессы подключения и настройки похожи, в минимальных требованиях включения протокола SSH необходимо лишь создание приватного и публичного ключей и импортирование публичного, а также само включение SSH. На этом настройка не заканчивается, а лишь начинается, также можно настроить версию SSH, изменить ключи, выбрав иной размер ключей и так далее. Тем не менее в зависимости от модели коммутатора и его производителя процесс включения SSH будет различаться несущественно. На рисунке 23 представлена универсальная блок-схема процесса добавления SSH у коммутаторов, подходящая для большинства видов коммутаторов:

Рисунок 23. Универсальная блок-схема добавления протокола SSH для коммутаторов

Однако, в работе описаны не все способы подключения протокола, их существует большое количество. Например, настройка коммутатора Mikrotik отличалась от Cisco и Eltex, которые по большей части настраивались через консоль, и, хотя Mikrotik можно было настроить через консоль, представленный выше способ подключения через приложение был более оптимальным.

В этой работе был предложен универсальный алгоритм для добавления SSH для различных коммутаторов, представленный в виде блок-схемы. Также этот алгоритм был применен практически, с указанием всех команд и скриншотов. К всему этому приведена таблица со сравнением функций SSH.

Таким образом, коммутаторы являются незаменимым устройством, они помогают соединять компьютеры и цифровые приборы при между собой, обеспечивая возможность обмена данными. А для безопасности передачи информации существует протокол SSH, помогающий не допустить попадания данных в руки злоумышленников.

Список литературы

- GATLSYSTEMS [Электронный ресурс] / Что такое сетевой коммутатор и для чего он нужен? - URL: https://galtsystems.com/blog/start/chto_takoe_setevoy_kommutator_i_dlya_chego_on_nuzhen/?ysclid=m4mjtyam4p511533306 (дата обращения 09.12.2024)

- ЭЛЬДОблог [Электронный ресурс]/ Что такое коммутатор и для чего он нужен? - URL: https://blog.eldorado.ru/publications/chto-takoe-kommutator-i-dlya-chego-on-nuzhen-33786 (дата обращения 09.12.2024)

- Skillbox Media [Электронный ресурс] / Зайцев Д. SSH: что это и как им пользоваться — гайд для новичков - URL: https://skillbox.ru/media/code/ssh-chto-eto-i-kak-im-polzovatsya-gaid-dlya-novichkov/#stk-1 (дата обращения 09.12.2024)

- Ethernet-коммутаторы уровня доступа MES14xx, MES24xx [Электронный ресурс]: Руководство по эксплуатации, версия ПО 10.2.1.1 - URL: https://eltexalatau.kz/upload/iblock/60f/mes14xx_-mes24xx_user-manual_10.2.1.1.pdf (дата обращения 09.12.2024)

- Cisco [Электронный ресурс]: Руководство по настройке программного обеспечения, Cisco IOS версии 15.2(4)E (коммутаторы Catalyst 2960-Plus и 2960-C) - URL: https://www.cisco.com/c/en/us/support/switches/catalyst-2960-series-switches/products-installation-and-configuration-guides-list.html?ysclid=m4wxsc2gsa16912023 (дата обращения 09.12.2024)

- MikroTik Wiki [Электронный ресурс]: MikroTik CRS326-24G-2S+RM - URL: https://mikrotik.wiki/wiki/MikroTik_CRS326-24G-2S%2BRM (дата обращения 09.12.2024)