Что такое беспроводная безопасность?

Интернет-вещи, персональные устройства, гибридные облачные среды — у ИТ-специалистов много работы, в их обязанности входит отслеживание, контролирование всего в беспроводной сети — не говоря уже о защите всех данных в ней.

Оттуда беспроводная связь становится только сложнее. ИТ-специалисты борются с другими факторами, в том числе с облачной архитектурой беспроводной локальной сети, устройствами IoT без интерфейсов дисплея и конечными пользователями, для которых могут быть дискомфортны новые меры безопасности, потенциально мешающие их Интернет-соединениям.

В довершение всего это бесконечный марш все более изощренных атак, в том числе направленных на использование уязвимостей в корпоративных беспроводных сетях.

Безопасность беспроводной сети — набор методов и инструментов, используемых для защиты инфраструктуры WLAN и проходящего через нее трафика. В общих чертах, безопасность беспроводной сети определяет, какие конечные точки разрешены, а какие нет в сети Wi-Fi, посредством доступа к сети и политик безопасности. Технологии обеспечивают соблюдение этих правил и защищают сеть от кого-либо или чего-либо, кто пытается ее нарушить.

Как работает безопасность беспроводной сети?

Безопасность проводной сети защищает трафик, который проходит между устройствами, такими как коммутаторы, маршрутизаторы и другие устройства, использующие кабель Ethernet. Напротив, безопасность беспроводной сети в первую очередь связана с трафиком, который передается по воздуху между беспроводными устройствами. К ним относятся точки беспроводного доступа ( AP ), обменивающиеся данными с контроллером (или, в ячеистой сети , друг с другом), а также связь между точками доступа и конечными точками, подключенными к сети Wi-Fi.

Шифрование — один из наиболее важных инструментов, используемых для создания защищенной сети, в том числе — и, возможно, особенно — в беспроводной локальной сети. Он работает с использованием формул, известных как алгоритмы, для шифрования сообщений, когда они перемещаются между беспроводными устройствами. Даже в случае перехвата эти сообщения непонятны неавторизованным пользователям без ключа дешифрования.

С годами стандарты беспроводного шифрования развивались в ответ на меняющиеся требования к сети, возникающие проблемы безопасности и обнаружение уязвимостей в предыдущих протоколах шифрования.

Как незащищенные сети создают риски?

Подобно тому, как незапертое здание представляет собой открытое приглашение для грабителей, незащищенная сеть подвержена высокому риску взлома внутренними или внешними субъектами угроз, стремящимися украсть данные, подслушать или выполнить другие злонамеренные действия. В некотором смысле ставки в беспроводной сети даже выше, поскольку любой человек в пределах досягаемости может перехватить радиоволны, передающие трафик Wi-Fi, и прямой доступ к оборудованию не требуется.

Чтобы еще больше проиллюстрировать угрозу, можно смоделировать ситуацию: человек находится в переполненном общественном месте и слышит, как другой человек звонит в банк по громкой связи. Они громко делятся всевозможной конфиденциальной информацией — номерами своих кредитных карт, номером социального страхования, именем, датой рождения и так далее — в пределах слышимости всех остальных в помещении. Любой может воспользоваться этой информацией и совершить любое мошенничество и кражу личных данных. По сути, именно так выглядит незащищенная или даже недостаточно защищенная беспроводная сеть для потенциальных злоумышленников.

Помимо риска слежения и утечки данных, злоумышленники могут использовать незащищенные беспроводные сети в качестве точки уязвимости для получения доступа к более широкой корпоративной сети. Шифрование не обязательно решает эту проблему, но разумно ожидать, что злоумышленники, которые увидят беспроводную локальную сеть с устаревшими протоколами шифрования, начнут искать другие слабые места в беспроводной сети.

Типы протоколов безопасности беспроводной сети.

Большинство беспроводных точек доступа поддерживают один из четырех стандартов беспроводного шифрования:

- Проводная эквивалентная конфиденциальность (WEP)

- Защищенный доступ Wi-Fi (WPA)

- WPA2

- WPA3

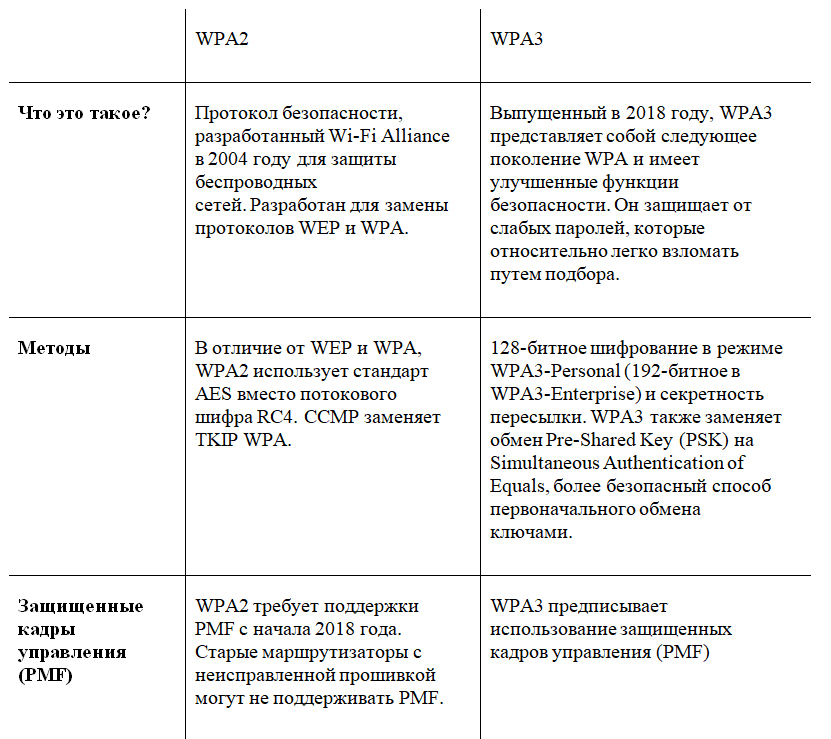

Таблица 1.

Сравнительная таблица WPA2 и WPA3

Новое рукопожатие: одновременная аутентификация равных (SAE)

Когда устройство пытается войти в защищенную паролем сеть Wi-Fi, шаги по предоставлению и проверке пароля выполняются посредством четырехэтапного рукопожатия. В WPA2 эта часть протокола была уязвима для атак KRACK. Даже с обновлениями WPA2 для устранения уязвимостей KRACK, WPA2-PSK все еще можно взломать. Существуют даже руководства по взлому паролей WPA2-PSK.

WPA3 устраняет эту уязвимость и смягчает другие проблемы, используя другой механизм рукопожатия для аутентификации в сети Wi-Fi — одновременную аутентификацию равных, также известную как Dragonfly Key Exchange. Преимущества обмена ключами Dragonfly заключаются в прямой секретности и устойчивости к дешифрованию в автономном режиме.

Устойчивость к дешифрованию в автономном режиме

Уязвимость протокола WPA2 заключается в том, что злоумышленнику не нужно оставаться подключенным к сети, чтобы угадать пароль. Злоумышленник может прослушивать и перехватывать 4-стороннее рукопожатие первоначального соединения на основе WPA2, когда он находится рядом с сетью. Затем этот захваченный трафик можно использовать в автономном режиме в атаке на основе словаря для подбора пароля. Это означает, что если пароль слабый, его легко взломать. Фактически, буквенно-цифровые пароли длиной до 16 символов могут быть довольно быстро взломаны для сетей WPA2.

WPA3 использует систему обмена ключами Dragonfly, поэтому он устойчив к атакам по словарю. Это определяется следующим образом:

Сопротивление атаке по словарю означает, что любое преимущество, которое может получить противник, должно быть напрямую связано с количеством взаимодействий, которые он совершает с честным участником протокола, а не посредством вычислений. Злоумышленник не сможет получить никакой информации о пароле, кроме того, является ли единственное предположение из запуска протокола правильным или неправильным.

Эта функция WPA3 защищает сети, в которых сетевой пароль, т. е. предварительный общий ключ (PSDK), имеет более слабую сложность, чем рекомендуемая.

Прямая секретность

Беспроводная сеть использует радиосигнал для передачи информации (пакетов данных) между клиентским устройством (например, телефоном или ноутбуком) и беспроводной точкой доступа (маршрутизатором) . Эти радиосигналы транслируются открыто и могут быть перехвачены или «приняты» любым человеком поблизости. Когда беспроводная сеть защищена паролем — будь то WPA2 или WPA3 — сигналы шифруются, поэтому третья сторона, перехватывающая сигналы, не сможет понять данные.

Однако злоумышленник может записать все эти данные, которые он перехватывает. И если они смогут угадать пароль в будущем (что возможно с помощью атаки по словарю на WPA2, как мы видели выше), они могут использовать ключ для расшифровки трафика данных, записанного в прошлом в этой сети.

WPA3 обеспечивает прямую секретность. Протокол разработан таким образом, что даже с сетевым паролем перехватчик не может отслеживать трафик между точкой доступа и другим клиентским устройством.

Оппортунистическое беспроводное шифрование (OWE)

Оппортунистическое беспроводное шифрование (OWE) — это новая функция WPA3, которая заменяет «открытую» аутентификацию 802.11, широко используемую в точках доступа и общедоступных сетях.

Основная идея заключается в использовании механизма обмена ключами Диффи-Хеллмана для шифрования всего обмена данными между устройством и точкой доступа (маршрутизатором) . Ключ дешифрования для связи отличается для каждого клиента, подключающегося к точке доступа. Таким образом, ни одно из других устройств в сети не может расшифровать это сообщение, даже если оно прослушивается (что называется прослушиванием). Это преимущество называется индивидуальной защитой данных — трафик данных между клиентом и точкой доступа «индивидуализируется»; поэтому, хотя другие клиенты могут прослушивать и записывать этот трафик, они не могут его расшифровать.

Большим преимуществом OWE является то, что он защищает не только сети, для подключения которых требуется пароль; он также защищает открытые «незащищенные» сети, для которых не требуется пароль, например, беспроводные сети в библиотеках. OWE предоставляет этим сетям шифрование без аутентификации. Никакой подготовки, согласования и учетных данных не требуется — он просто работает без необходимости пользователю что-либо делать или даже знать, что его просмотр теперь более безопасен.

Важно отметить, что OWE не защищает от «мошеннических» точек доступа (AP), таких как точки доступа-приманки или злые близнецы, которые пытаются обманом заставить пользователя подключиться к ним и украсть информацию. Также WPA3 поддерживает, но не требует обязательного шифрования без проверки подлинности. Возможно, что производитель получает метку WPA3 , не применяя шифрование без проверки подлинности. Эта функция теперь называется Wi-Fi CERTIFIED Enhanced Open , поэтому покупатели должны искать эту метку в дополнение к метке WPA3, чтобы убедиться, что приобретаемое ими устройство поддерживает шифрование без проверки подлинности.

Протокол подготовки устройств (DPP)

Протокол подготовки устройств Wi-Fi (DPP) заменяет менее безопасную защищенную настройку Wi-Fi (WPS). Многие устройства домашней автоматизации или Интернета вещей (IoT) не имеют интерфейса для ввода пароля и должны полагаться на смартфоны для промежуточной настройки Wi-Fi.

Еще раз предостережение заключается в том, что Wi-Fi Alliance не требует использования этой функции для получения сертификата WPA3. Так что технически это не часть WPA3. Вместо этого эта функция теперь является частью их программы Wi-Fi CERTIFIED Easy Connect . Так что ищите этот ярлык, прежде чем покупать оборудование , сертифицированное WPA3 .

DPP позволяет устройствам проходить аутентификацию в сети Wi-Fi без пароля, используя либо QR-код, либо теги NFC (связь ближнего радиуса действия, та же технология, которая обеспечивает беспроводные транзакции в Apple Pay или Android Pay).

С помощью Wi-Fi Protected Setup (WPS) пароль передается с вашего телефона на устройство IoT, которое затем использует пароль для аутентификации в сети Wi-Fi. Но с новым протоколом подготовки устройств (DPP) устройства выполняют взаимную аутентификацию без пароля.

Более длинные ключи шифрования

Большинство реализаций WPA2 используют 128-битные ключи шифрования AES. Стандарт IEEE 802.11i также поддерживает 256-битные ключи шифрования. В WPA3 более длинные ключи — эквивалент 192-битной безопасности — обязательны только для WPA3-Enterprise.

WPA3-Enterprise относится к корпоративной аутентификации, которая использует имя пользователя и пароль для подключения к беспроводной сети, а не просто пароль (также известный как предварительный общий ключ), типичный для домашних сетей.

Для потребительских приложений стандарт сертификации WPA3 сделал более длинные размеры ключей необязательными. Некоторые производители будут использовать более длинные размеры ключей, так как они теперь поддерживаются протоколом, но ответственность за выбор маршрутизатора/точки доступа, которые поддерживаются, ляжет на потребителей.

Безопасность

Как описано выше, с годами WPA2 стал уязвим для различных форм атак, включая печально известную технику KRACK, исправления для которой доступны, но не для всех маршрутизаторов, и не широко используются пользователями, поскольку требуют обновления прошивки.

В августе 2018 года был обнаружен еще один вектор атаки на WPA2. Это позволяет злоумышленнику, который прослушивает рукопожатия WPA2, легко получить хэш предварительно общего ключа (пароля). Затем злоумышленник может использовать метод грубой силы, чтобы сравнить этот хэш с хэшами списка часто используемых паролей или списка догадок, который пробует все возможные варианты букв и цифр различной длины. Используя ресурсы облачных вычислений, легко угадать любой пароль длиной менее 16 символов.

Заключение

Беспроводные сетевые технологии приема и передачи информации на основе стандартов IEEE 802.11 занимают важное место в современном мире. Высокий уровень угроз приводит к необходимости искать методы защиты, которые позволяют системно обеспечить информационную безопасность.

Безопасность WPA2 практически не работает, но только для WPA2-Personal. WPA2-Enterprise намного более устойчив. Пока WPA3 не станет широко доступным, рекомендуется использовать надежный пароль для сети WPA2.

Список литературы

- Анализ безопасности WI-FI сетей / В. Н. Волкогонов, А. А. Казанцев, А. И. Катасонов, Г. А. Орлов // Актуальные проблемы инфотелекоммуникаций в науке и образовании (АПИНО 2019): сборник научных статей VIII Международной научно-технической и научно-методической конференции: в 4 т., Санкт-Петербург, 27–28 февраля 2019 года. Том 1. – Санкт-Петербург: Санкт-Петербургский государственный университет телекоммуникаций им. проф. М.А. Бонч-Бруевича, 2019. – С. 270-275

- Ковцур, М. М. Организация защищенного взаимодействия распределенных сетевых устройств / М. М. Ковцур, А. А. Браницкий, Н. И. Казаков // Мобильный бизнес: перспективы развития и реализации систем радиосвязи в России и за рубежом: Сборник материалов (тезисов) 51-й Международной конференции, Москва, 24–26 апреля 2023 года. – Москва: ЗАО "Национальный институт радио и инфокоммуникационных технологий", 2023. – С. 37-39.

- Исследование сетей Wi-Fi 6е на устойчивость к распространенным атакам/ М. М. Ковцур, С. А. Винников, В. И. Трезоров, А. Ю. Киструга // Мобильный бизнес: перспективы развития и реализации систем радиосвязи в России и за рубежом: Сборник материалов (тезисов) 51-й Международной конференции, Москва, 24–26 апреля 2023 года. – Москва: ЗАО "Национальный институт радио и инфокоммуникационных технологий", 2023. – С. 33-35.

- Крыщенко, Н. И. Обзор методических рекомендаций по конфигурированию защищённой WLAN сети / Н. И. Крыщенко, А. А. Миняев, М. М. Ковцур // Региональная информатика (РИ-2022) : Юбилейная XVIII Санкт-Петербургская международная конференция. Материалы конференции, Санкт-Петербург, 26–28 октября 2022 года. – Санкт-Петербург: Региональная общественная организация "Санкт-Петербургское Общество информатики, вычислительной техники, систем связи и управления", 2022. – С. 554-555.

- Ворошнин, Г. Е. Анализ и классификация программных инструментов для тестирования на проникновение беспроводных сетей семейства IEEE 802.11 / Г. Е. Ворошнин, М. М. Ковцур, Д. В. Юркин // Актуальные проблемы инфотелекоммуникаций в науке и образовании (АПИНО 2022): XI Международная научно-техническая и научно-методическая конференция, Санкт-Петербург, 15–16 февраля 2022 года. Том 1. – Санкт-Петербург: Санкт-Петербургский государственный университет телекоммуникаций им. проф. М.А. Бонч-Бруевича, 2022. – С. 310-314.