Современный мир характеризуется стремительным развитием информационных систем, компьютерных устройств и социальных сетей, а также появлением новых средств создания, хранения, обработки и распространения информации, расширением киберпространства и повсеместной компьютеризацией общества.

В последнее время количество утечек конфиденциальной информации во всем мире значительно возросло. Это связано с отсутствием чётких правил конфиденциальности, ростом числа хакерских атак и недостаточным уровнем защиты данных.

Рисунок 1. Количество утечек информации в мире, 2013-2023

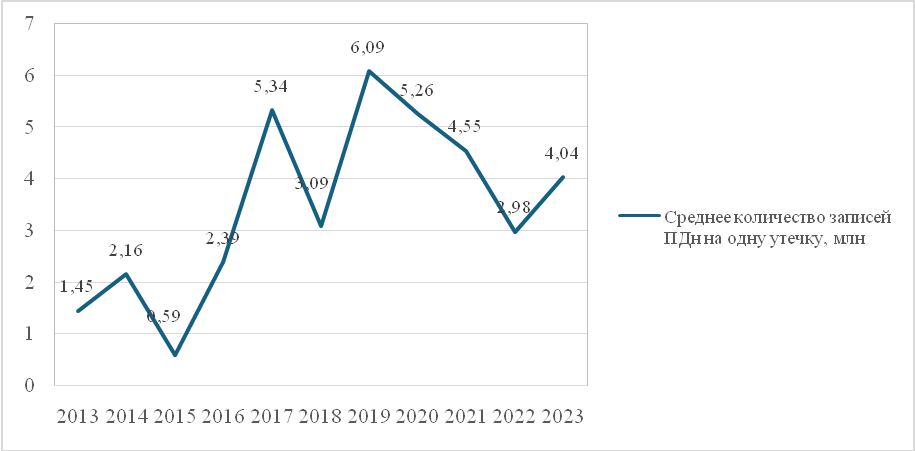

Рисунок 2. Количество утекших записей ПДн в мире, 2013-2023

В России также наблюдается негативная тенденция: в 2023 году количество утечек информации по сравнению с 2022 годом увеличилось вдвое. Основной причиной этой тенденции является совершенствование методов кражи данных мошенниками.

Рисунок 3. Количество утечек информации в России, 2013-2023

Основное внимание специалистов по кибербезопасности уделяется угрозам кибербезопасности, уязвимостям системы кибербезопасности и атакам на нее. Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность. Уязвимость – слабое место, из-за которого цель становится восприимчивой к атаке. Атака – преднамеренная эксплуатация обнаруженных уязвимостей компьютерных информационных систем с конкретной целью или при случайной возможности.

Разновидностей вредоносного ПО существует множество. Например, вирусы представляют собой скрытые программы, обычно встроенные в безобидные файлы. Они активно распространяются через съёмные устройства, электронную переписку и интернет-ресурсы. Другой тип — интернет-черви, которые способны автономно размножаться в сети, существенно замедляя или парализуя работу информационных систем.

Некоторые программы притворяются полезными приложениями, такими как игры или утилиты, но после запуска начинают выполнять нежелательные действия — к ним относятся троянские программы. Существуют и особые разновидности вредоносных программ, активирующихся при наступлении определённого события или условия (так называемые логические бомбы), способные удалить важные данные или вывести из строя целые системы.

Широко распространено и программное обеспечение, требующее выкуп за восстановление доступа к файлам пользователя. Такие программы-вымогатели шифруют пользовательские данные и удерживают их до получения определённого платежа.

Также преступники используют скрытые механизмы управления — так называемые бэкдоры и руткиты, которые тайно устанавливаются на компьютеры жертв и позволяют злоумышленникам удалённо контролировать зараженные устройства.

Помимо специализированного ПО угрозу представляют различные техники атак через электронную почту и веб-браузеры. Например, массовые рассылки ненужной рекламы (спам) часто становятся каналом для проникновения вирусов и мошеннических программ.

Отдельное направление угроз связано с фишингом и его разновидностями. Это приёмы мошенничества, когда преступники, выдавая себя за представителей известных компаний или организаций, пытаются выманить у пользователей конфиденциальные данные. Иногда подобные действия проводятся через голосовые звонки (вишинг) или СМС-сообщения (смишинг). Также существуют фарминг-атаки, когда пользователи, сами того не зная, попадают на поддельные веб-сайты, где их вынуждают вводить личную информацию. Прицельные атаки на топ-менеджеров компаний или государственных служащих носят название уэйлинг.

Помимо этого, часто злоумышленники вмешиваются в работу веб-браузеров, изменяя настройки для отображения нежелательной рекламы или перенаправления пользователей на зараженные сайты, что известно как угон браузеров. Даже невинные на первый взгляд дополнения для браузеров, такие как плагины Adobe Flash и Shockwave, могут стать средством заражения, если содержат вредоносный код.

Стоит также отметить, что существуют методы манипуляции результатами поиска, когда пользователи перенаправляются на опасные ресурсы, попавшие в топ поисковых выдач искусственным путем.

Термин «вредоносное ПО» или «вредоносный код» означает программное обеспечение, созданное с целью срыва работы компьютера или получения доступа к компьютерным системам без ведома или разрешения пользователя.

Для обеспечения конфиденциальности, целостности, аутентификации и неотказуемости используются криптографические протоколы.

Протокол (protocol) — описание распределенного алгоритма, в процессе выполнения которого два участника (или более) последовательно выполняют определенные действия и обмениваются сообщениями.

Криптографический протокол (cryptographic protocol) — протокол, предназначенный для выполнения функций криптографической системы, в процессе выполнения которого участники используют криптографические алгоритмы.

Криптографическая система — система обеспечения безопасности информации криптографическими методами [9, с. 118].

Шифрование – это преобразование информации, позволяющее скрыть ее от неавторизованных пользователей. Основная цель шифрования состоит в обеспечении конфиденциальности, целостности данных и аутентификации.

Шифрование подразделяется на следующие виды:

- симметричное, в котором для шифрования и дешифрования используется один и тот же ключ;

- ассиметричное, в котором применяются два отдельных ключа — открытый для шифрования и закрытый для дешифрования.

Существует множество различных методов шифрования, с помощью которых можно предотвратить несанкционированный доступ к данным. Рассмотрим некоторые из них:

- Алгоритмы замены или подстановки – символы исходного текста заменяются на символы другого (или того же) алфавита в соответствии с заранее определенной схемой, которая и будет ключом данного шифра. Отдельно этот метод в современных криптосистемах практически не используется из-за чрезвычайно низкой криптостойкости.

- Алгоритмы перестановки – символы оригинального текста меняются местами по определенному принципу, являющемуся секретным ключом. Алгоритм перестановки сам по себе обладает низкой криптостойкостью, но входит в качестве элемента в очень многие современные криптосистемы.

- Алгоритмы гаммирования – символы исходного текста складываются с символами некой случайной последовательности. Самым распространенным примером считается шифрование файлов «имя пользователя.рwl», в которых операционная система Microsoft Windows 95 хранит пароли к сетевым ресурсам данного пользователя (пароли на вход в NT-серверы, пароли для DialUр-доступа в интернет и т.д.). Когда пользователь вводит свой пароль при входе в Windows 95, из него по алгоритму шифрования RC4 генерируется гамма (всегда одна и та же), применяемая для шифрования сетевых паролей. Простота подбора пароля обусловливается в данном случае тем, что Windows всегда предпочитает одну и ту же гамму.

- Алгоритмы, основанные на сложных математических преобразованиях исходного текста по некоторой формуле. Многие из них используют нерешенные математические задачи. Например, широко используемый в интернете алгоритм шифрования RSA, основан на свойствах простых чисел.

- Комбинированные методы. Последовательное шифрование исходного текста с помощью двух и более методов [8, с. 439].

Ущерб от хакерских атак, совершенных по всему миру за последние годы, составил от $300 млрд. до $1 трлн. В 2017 г [3, с. 187].

Кибератаки возникают из-за ошибок, которыми могут воспользоваться злоумышленники. Связанно это с желанием осуществить несанкционированный доступ к информации пользователей. Рассмотрим примеры некоторых атак.

Одной из таких атак является компьютерный вирус WannaCry, поразивший компьютерные системы отдельных пользователей, коммерческих организаций и государственных учреждений по всему миру в мае 2017 г.

Стоит также отменить атаки, которые произошли в России, занявшей второе место по количеству кибератак.

Еще одна крупная кибератака была проведена 27 июня 2017 г. В России и в Украине злоумышленники аналогичным способом массово распространили вирус Petya. Данный вирус-вымогатель блокировал доступ к данным, требуя за их разблокировку 300 долларов США в биткоинах [3, с. 187].

Существуют и современные примеры кибератак, которые нанесли значительный ущерб обществу.

В январе 2024 года была опубликована статья о трагической гибели кота Твикса. По ошибке или из-за халатности проводница вагона поезда, в котором хозяин перевозил питомца, выбросила животное на перрон вокзала, приняв его за бродячего. В отношении сотрудницы Российских железных дорог (РЖД) было возбуждено уголовное дело, после чего женщина подверглась жестокому буллингу в интернете.

Позже выяснилось, что в сеть были незаконно выложены персональные данные другой женщины, не связанной с компанией.

Метод подстановки заключается в замене символов шифруемого текста символами того же или другого алфавита в соответствии с заранее обусловленной схемой замены.

Метод перестановки заключается в том, что символы шифруемого текста переставляются по определённому правилу в пределах некоторого блока этого текста.

Метод гаммирования заключается в использовании последовательности случайных символов (гамма), которая комбинируется с исходным текстом с использованием операции XOR (исключающее ИЛИ).

Преимущество комбинированного метода заключается в сочетании в себе двух и более методов шифрования, которые также эффективно могут шифровать информацию. Примерами такого метода являются:

Подстановка + гаммирование

Перестановка + гаммирование

Подстановка + перестановка

Подводя итог, можно сделать вывод, что использование перечисленных методов способствует защите персональных данных от кражи мошенниками. В целом, для нормального функционирования компьютерных систем и обеспечения безопасности хранения и передачи информации уголовное законодательство должно обеспечивать защиту компьютеров всех пользователей, использующих средства защиты.

Необходимо совершенствовать уголовное законодательство и гармонизировать его с другими отраслями права в целях эффективного противодействия киберпреступности.

Список литературы

- Алихаджиева, И.С. О новых способах совершения преступлений с использованием цифровых данных. // Российская криминологическая ассоциация имени А.И. Долговой. Москва, 2024. – С. 22–30

- Басшыкызы,Д. Криптографические методы защиты информации [Текст] : научная статья по специальности Компьютерные и информационные науки / Д. Басшыкызы. — Москва : Издательство, 2022

- Берова, Д.М. Кибератаки как угроза информационной безопасности [Текст] / Д.М. Берова // Пробелы в российском законодательстве. - 2018. - № 2. - С. 186-188

- Ванина, А.Г. Персональная кибербезопасность : учебное пособие (курс лекций) / А.Г. Ванина, Д.В. Орёл, С.В. Аникуев. — Ставрополь : Северо-Кавказский федеральный университет, 2022. — 137 c.

- Гребцов, Д. С., Стариченко, Д. С. Криптография [Текст] : научная статья по специальности Компьютерные и информационные науки / Д. С. Гребцов, Д. С. Стариченко. —Москва : Издательство, 2018. — С. 512-514

- Наумов, Р. В. Информационная безопасность. Методы шифрования [Текст] : учебное пособие для студентов высших учебных заведений, обучающихся по специальности Кибербезопасность / Р. В. Наумов. — Москва : Издательство, 2015. — С. 16-17

- Узденова, А. З. Кибербезопасность в XXI веке / А. З. Узденова. — Москва : Издательство, 2018. — С. 208-211

- Хамутскиих, Е.Ю. Применение криптографических методов шифрования информации / Е.Ю. Хамутскиих // Теплотехника и информатика в образовании, науке и производстве : сборник докладов IV Всероссийской научно-практической конференции студентов, аспирантов и молодых учёных «Теплотехника и информатика в образовании, науке и производстве» (ТИМ’2015) с международным участием, посвящённой 95-летию основания кафедры и университета (г. Екатеринбург, 26-27 марта 2015 г.). — Екатеринбург : УрФУ, 2015. — С. 437-441

- Черемушкин, А.В. Криптографические протоколы. Основные свойства и уязвимости [Текст] : учебное пособие для студентов высших учебных заведений, обучающихся по специальности Компьютерная безопасность / А.В. Черемушкин. - Москва : Академия, 2009 (Тверь : Тверской полиграфкомбинат). – 269 с.